PsExec.exe und netsh.exe sind die beiden kleinen Helferlein, die den Status eines Windows Firewall an einem entfernten Windows Rechner (in der Domäne) zurückliefern und anpassen. Wenn das Monitoring Alarm schlägt, weil ein Client nicht mehr durch den integrierten Firewall geschützt ist (aus welchen Gründen auch immer), kann man laufen, oder psexec.exe parametrisiert nutzen um den Status abzufragen und den Client wieder einzufangen.

psexec und netsh

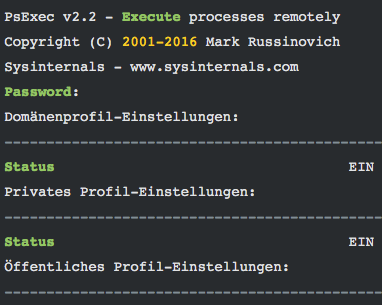

Nach der Installation der Tools (link oben), wird der Status wie folgt abgefragt

psexec.exe \\<Remote-IP/-Name> -u DOMAIN\TheAdmin netsh ^

advfirewall show allprofiles stateWas die Passwortabfrage des benutzen Accounts nach sich zieht. Im Idealfall auch noch Folgendes:

PsExec v2.2 - Execute processes remotely

Copyright (C) 2001-2016 Mark Russinovich

Sysinternals - www.sysinternals.com

Password:

Domänenprofil-Einstellungen:

----------------------------------------------------------------------

Status EIN

Privates Profil-Einstellungen:

----------------------------------------------------------------------

Status EIN

Öffentliches Profil-Einstellungen:

----------------------------------------------------------------------

Status EIN

OK.

netsh exited on <Remote-IP/-Name> with error code 0.Was wenn nicht?

Ist der Firewall aus dann bedarf es eines weiteren Parameters um das System wieder auf Kurs zu bringen. Mit -s startet psexec.exe privilegiert auf <Remote-IP/-Name>.

psexec.exe -s \\<Remote-IP/-Name> -u DOMAIN\TheAdmin netsh ^

advfirewall set allprofiles state onDies Anpassungen lassen sich natürlich auch zurücknehmen mit dem state „off“.

Weitere Informationen

- SpiceWorks Community: https://community.spiceworks.com/how_to/71739-check-windows-firewall-status-via-command-line

- PsExec Homepage: https://technet.microsoft.com/en-us/sysinternals/pxexec mit Hinweisen zu dem Tool selbst und den entsprechenden Parametern

- HelpDeskGeek: http://helpdeskgeek.com/networking/windows-firewall-command-prompt-netsh/