Es gibt viele Gründe auf sein Heimnetzwerk zuzugreifen und diese Anleitung zeigt wie das in der Kombination Vodafone Kabeldeutschland OpenVPN funktionieren kann. Als weitere Hilfsmittel kommen ein Raspberry Pi und AVMs DynDNS Dienst myFritz zum Einsatz.

OpenVPN

Nach der Einrichtung, Anbindung an das lokale Netzwerk und nachdem sämtliche Anpassungen des Pi abgehandelt sind, wird OpenVPN installiert. Konventionell

sudo apt-get install openvpnoder mit piVPN:

sudo curl -L https://install.pivpn.io | bashLetztere, bevorzugte Variante installiert alle Abhängigkeiten und führt uns durch alle Schritte. Wichtig ist dabei die Verwendung einer statischen IP am Pi. Eine bebilderte Variante der Einrichtung gibt es unter https://www.sitepoint.com/setting-up-a-home-vpn-using-your-raspberry-pi. Patrick Catanzariti empfiehlt dem geschmeidigen Leser, an der Stelle wo der Key generiert wird, eine Tasse Tee zu trinken. Sinnvollerweise springen wir aber stattdessen zum Punkt ‚Fritz!Box‘ MyFritz!-Konto erstellen, denn der Dyn-Name wird nach der Schlüssel-Generierung benötigt.

Fritz!Box

Die wenigen Schritte an der Fritzbox sind:

- MyFritz-Konto erstellen

- Portfreigabe definieren

@1. wird das Konto über die Fritz!Box selbst erstellt. Je nach OS-Version sieht das unterschiedlich aus. Die aktuellste Version der Fritz!Box 6490 Cable hat den gesuchten Eintrag unter Internet > MyFRITZ!-Konto. Der Wizard führt einen durch das Geschehen.

Nach einigen E-Mails, ist die Fritzbox über einen URL à la https://<numbers-and-digits>.myfritz.net:44801 zu erreichen. Dabei ist <numbers-and-digits>.myfritz.net der Dyn-Eintrag der wichtig ist.

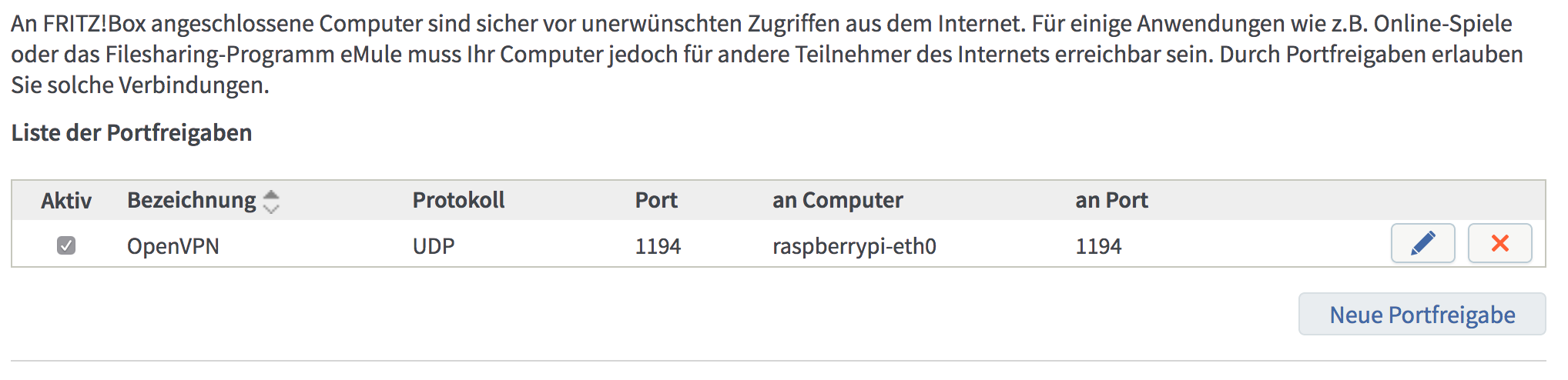

@2. Wird jetzt eine Portfreigabe eingerichtet. Nachfolgende Abbildung zeigt die Bindung des UDP-Ports 1194 (OpenVPN).

Zurück zu OpenVPN

Wenn die Freigabe eingerichtet, der Dyn-Name greifbar ist geht es zurück an den Pi. Beim Fenster „Public IP or DNS“ wird (*) DNS Entry Use a public DNS gesetzt. Damit werden sich die Clients über den (Dyn-)Namen des Servers mit diesem verbinden. Es folgt der wichtigste Teil: PiVPN Setup. Hier wird der Name eingetragen, der uns vom Dyn-Dienst Fritz vergeben wurde.

[box type=“download“ size=“large“ border=“full“ icon=“none“]Tip: Wer eine Domain sein Eigen nennt, der kann einen CNAME auf den Dyn-DNS-Eintrag vornehmen. Dann sollte der Weg ins Heimnetz, in den meisten Fällen deutlich einfacher zu merken sein.[/box]

Zertifikat erstellen

Den Empfehlungen folgend wird nach einem Neustart folgender Befehl ausgeführt um ein Client-Zertifikat zu generieren

pivpn addAuf dem Pi wird unter /home/pi/openvpn/ eine *.ovpn-Datei abgelegt die dem Client zur Verbindung dient. Unter iOS wird diese, bspw. über iTunes in den OpenVPN-Client geladen. Am Mac kann diese in Tunnelblick geladen werden, usw. Muss nur noch die Verbindung initiiert werden und …

… los geht’s!

Was nun, was tun?

Über die Notwendigkeit eines eigenen VPN-Servers kann sich jeder selbst Gedanken machen. Neben der Möglichkeit über eine verschlüsselte Datenverbindung auf das eigene Heimnetz zuzugreifen ist ein toller Einsatz, die Verwendung als sicherer Sprungpunkt ins Internet in nicht vertrauenswürdigen Netzen (Internet Café, Flughafen, offene Netze usw.). Hier verbindet man sich einfach initial mit seinem VPN und schon wird der Traffic abgesichert.

Quellen

Verschiedene Blogs haben sich auch mit diesem Thema beschäftigt.

https://blog.doenselmann.com/raspberry-pi-als-openvpn-server/

https://sys.jonaharagon.com/2016/05/12/setting-up-an-openvpn-server-on-a-raspberry-pi-2-part-12/