Aus aktuellem Anlass sah ich mich gezwungen, mir Gedanken darüber zu machen, wie ich die Gruppe der lokalen Administratoren um verschiedene Objekte erweitern (u/o bereinigen) kann.

Die Anforderung und daraus resultierende Bestrebungen sind

- die Mitglieder der Gruppen zu vereinheitlichen

- ein Computerkonto hinzuzufügen

- dem lokalen Benutzer „on demand“ Administratorenrechte geben zu können

- zentrale Steuerung über Gruppenrichtlinien

- Entfernen aller anderen Benutzer und Gruppen

Die Verwendung von Gruppenrichtlinien ist maßgeblich für den letzten Punkt: Das Entfernen aller anderen Benutzer und Gruppen aus der Gruppe der lokalen Benutzer, denn entsprechend dem Poll Intervall von gpupdate wird die Gruppe neu aufgebaut und bereinigt. Aber von Anfang an:

Vereinheitlichung

Damit gemeint ist, dass alle Domänen-Computer über gleiche Berechtigungen verfügen; zudem zentral gesteuert.

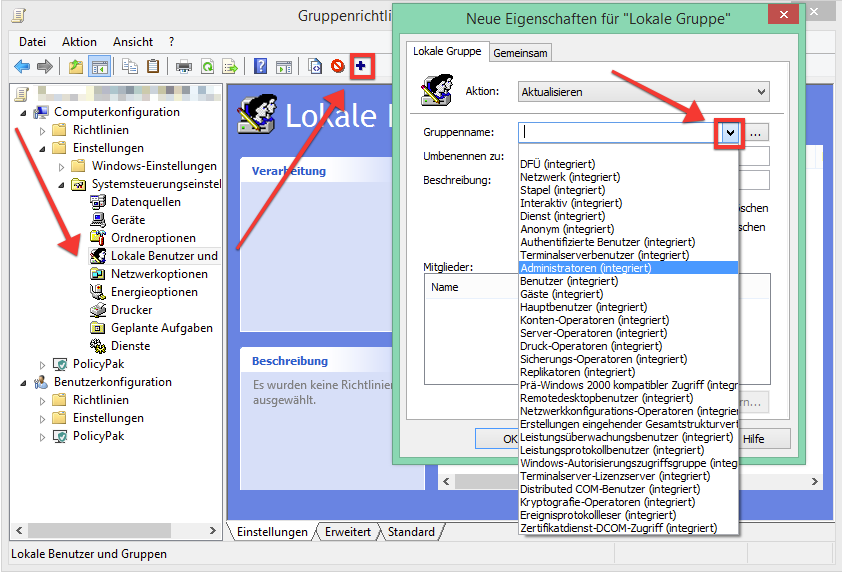

Das Anlegen einer GP erfolgt im Gruppenrichtlinienverwaltungs-Editor. Unter Computerkonfiguration > Einstellungen > Systemsteuerungseinstellungen > Lokale Benutzer und Gruppen

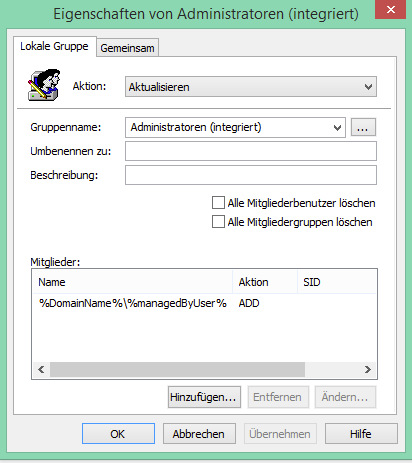

Dort wird gem. Ablauf in der Abbildung der Gruppenname Administratoren (integriert) ausgewählt. Beschreibung ist optional. Aktion Aktualisieren bleibt bestehen.

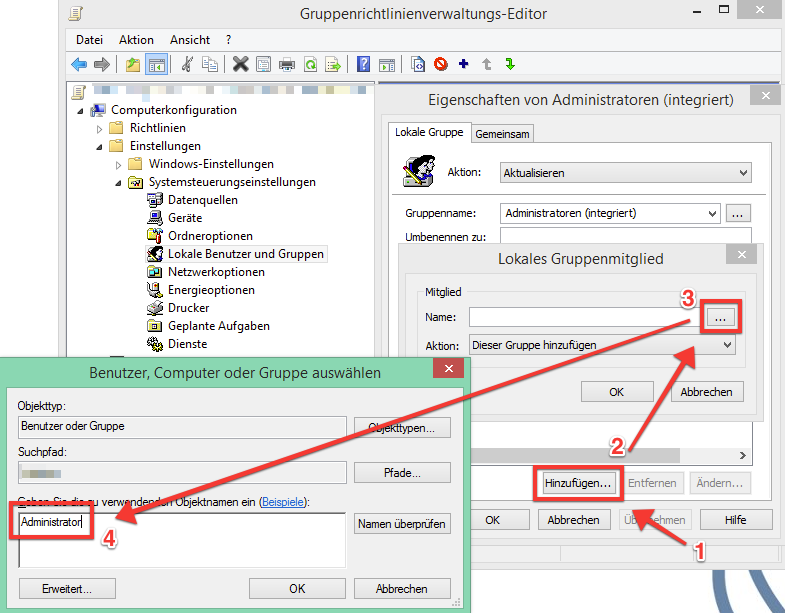

Unter Mitglieder wird das vordefinierte Administratoren-Konto hinzugefügt. Dazu wieder dem Ablauf der Abbildung folgen.

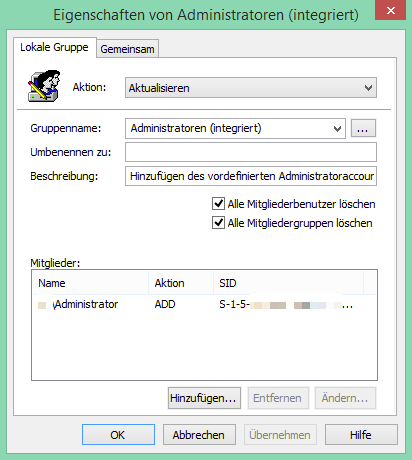

Durch das Schließen der Dialoge mit Ok steht in dem Feld dann DOMAIN\Administrator mit der Aktion ADD und seiner SID.

In dieser ersten (und nur der ersten) Restricted Group werden die beiden Flags Alle Mitgliederbenutzer löschen und Alle Mitgliedergruppen löschen gesetzt. Damit ist der letzte Punkt sicher gestellt. Nach jeder Aktualisierung der GPs (gpupdate) werden alle neu hinzugefügten Elemente aus der Gruppe gelöscht. In den nachfolgenden Gruppen dürfen diese Flags nicht mehr gesetzt werden, der Logik folgend würden sonst die vorherigen (gerade) angelegten Gruppen wieder entfernt werden.

Domänen-Admins > ?

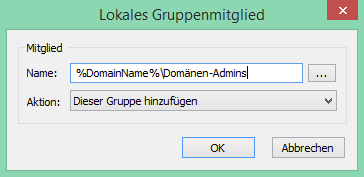

Hier ist natürlich Achtung gefragt! Vergisst man die Gruppe kann das zur Folge haben, dass der Domänen-Admin den Titel „Herrscher aller Reusen“ verliert. Daher wird in der GP der Prozess zum Hinzufügen Mitglieder erneut durchlaufen. Anstatt Administrator schreibt man diesmal

in das entsprechende Feld. Die anderen Schritte analog unter Berücksichtigung der Flags (nicht setzen!). Das geschieht wie oben zu sehen unter zur Hilfenahme der systemdefinierten Variablen %DomainName%.

Computerkonto hinzufügen

Auch hier werden wieder im Bereich Mitglieder den Button Hinzufügen anklicken. Allerdings verpackt man hier das Computer-Konto in einer entsprechenden Sicherheits-Gruppe. Direkte Versuche scheitern (social.technet.microsoft.com).

Jetzt wird es spannend

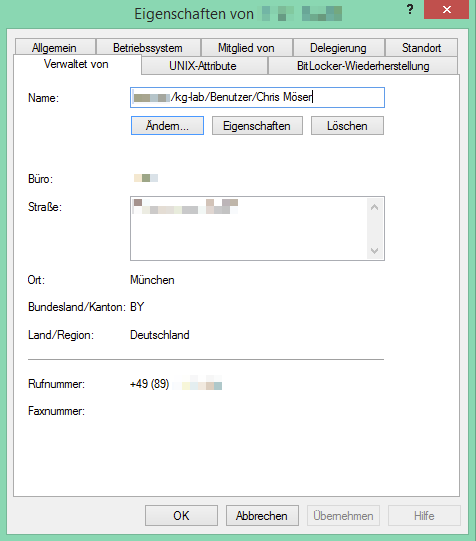

Alan Burchill geht in seinem Blog einen spannenden Ansatz auf den ich nicht weiter eingehe. In meiner kleinen Umgebung gehe ich aber einen anderen. Und zwar den von Miriam Wiesner über das Verwaltet von Register in den Eigenschaften eines jeden Computer Objekts im AD.

Mit einer Erweiterung der obigen GP kann über dieses Feld ein lokaler Administrator, bspw. in Form des Computer-Benutzers zum lokalen Adminstrator gemacht werden:

Der hier eingetragene Benutzer wird ebenfalls als Mitglied hinzugefügt.

2. Gruppe hinzufügen

Mit der mittlerweile vorhandenen Routine wird eine zweite Gruppe hinzugefügt (also nicht nur ein Mitglied zu einer Gruppe).

Das das potentielle Mitglied %managedByUser% (Variable) in einer eigenen Gruppe liegt, hängt damit zusammen, dass im Register Gemeinsam Anpassungen vorgenommen werden müssen. Hier ist das Flag Zielgruppenadressierung auf Elementebene zu setzen. Dann wird der Zielgruppenadressierungseditor geöffnet, durch klick auf den Button Zielgruppenadressierung…

Unter Neues Element wird eine LDAP-Abfrage erstellt.

Filter:

(&(objectCategory=computer)(objectClass=computer)(cn=%ComputerName%))

Bindung:

LDAP:

Attribut:

managedBy

Umgebungsvariablenname:

managedBy

Dann ein weiteres Neues Element als LDAP-Abfrage

Filter:

(&(objectCategory=user)(objectClass=user)(distinguishedName=%managedBy%))

Bindung:

LDAP:

Attribut:

sAMAccountName

Umgebungsvariable:

managedByUser

Jetzt kann es losgehen

Damit wird der lokale Benutzer zum lokalen Administrator, falls gewünscht.

Update:

Bei Filter muss das & alleine stehen, nicht &. Diese HTML-Ersetzung schmuggelt sich immer wieder dazwischen, wenn der Beitrag editiert wird.

Schreibe einen Kommentar

Du musst angemeldet sein, um einen Kommentar abzugeben.